Wannacry’dan sonra Petya siber saldırısı dünyayı esir aldı

Ukrayna'da başlayan, Avrupa ve özellikle Amerika'ya yayılan WannaCry benzeri küresel fidye yazılım salgını dünyayı etkisi altına aldı ama saldırganlara şu an bir faydası yok!

Güncelleme: PETYA DAHA BÜYÜK BİR SALDIRIYI GİZLİYOR

Son iki gündür gündemi meşgul eden ve yayınlarımızla güncel durumu sizlere aktarmaya çalıştığımız Petya ya da NotPetya siber saldırısıyla ilgili yeni bilgiler ortaya çıktı. Dün akşam Haberturk TV’deki Ece Üner’le 1 Gün programında değindiğimiz üzere saldırı sıradan bir fidye yazılımından ötede anlam taşıyor.

Siber saldırı sonucu dünya çapında irili ufaklı birçok şirketin operasyonlarında sıkıntılar ortaya çıktı ancak özellikle büyük şirketlerin uluslararası operasyonlarını durduracak, işlerine ara verdirecek kadar büyük sorunların ortaya çıkması akıllara yeni soru işaretlerini getirdi. Bir muhasebe yazılımının güncellemesinin arkasına saklanarak salgını başlatan Petya veya NotPetya saldırısında dün Ukrayna, Rusya destekli bir siber saldırı demişti.

Kaspersky Lab’inkiler dahil olmak üzere bazı siber güvenlik uzmanları sistemleri işgal eden zararlı yazılımın daha büyük bir saldırıyı maskelediğine inanıyor. Yeni raporlara göre sadece Ukrayna’daki sistemlerin yüzde 60’ından fazlası enfeksiyona yakalandı. Ülkenin bankacılık altyapısı, havayolu, demiryolu ve hatta Çernobil nükleer santrali bile salgından nasibini alarak sorun yaşadı ve yaşamaya devam ediyor.

Bunca zarara karşılık görünürdeki (ya da gösterilmeye çalışılan) hedef ise sistem başına 300 dolarlık bitcoin! Daha kötüsü para yatırılacak hesap ortada olmasına karşın saldırganlarla iletişime geçilebilecek e-posta adresi de devre dışı. Yani geri dönüşü olmayacak şekilde şifrelenen verilerin anahtarını almak için ortada bir muhatap da yok. Üstelik iletişimdeyken dahi parayı gönderenlerin anahtarı alamadığı gelen diğer bilgiler arasında yer alıyor.

Saldırganlar he rne kadar olayı WannaCry’daki gibi fidye yazılımına benzetmeye çalışsa da araştırmacılar verileri kökünden kazıyacak bir yazılımın olduğuna dikkat çekiyor. Bu sebeple saldırıdan etkilenenlerin verileri bir daha hiç dönmeyebilir!

Güncelleme: UKRAYNA'DAN SİBER SALDIRI İÇİN SUÇLAMA

Petya ya da NotPetya fidye yazılımı ilk başta ve en ağır şekilde Ukrayna'yı vurmuştu. Kaspesrky Labs'ın açıkladığına göre Ukrayna merkez bankasını dahi etkileyen fidye yazılımı, Microsoft güncelleme servisine gizlenerek sisteme sızdı. Daha sonra Rusya'ya, Avrupa ve Amerika salgından etkilendi. Ancak Ukrayna konuyla ilgili olarak öğlen saatlerinde devletin resmi sitesinden durumun kontrol altına alındığını belirtti. Saatler ilerledikçe Ukraynalı siber güvenlik uzmanlarından saldırının arkasında bir ülkenin olduğunu belirten açıklamalar geldi.

Elbette akla ilk gelen ülke aralarında büyük bir sorun olan Rusya. Hatırlanacağı üzere Ukrayna Devlet Başkanı Petro Poroshenko Rusya’nın istihbarat ve askeri servisleri tarafından 2015 ve 2016’da ciber savaşa maruz kaldığı belirtilmişti. Ukraynalı uzmanlar saldırıda tanıdık bir “el yazısı” olduğuna vurguda bulunarak bir ülkenin sponsorluğunda yapılan saldırının arkasında Rusya’nın olduğuna işaret ediyorlar.

Ukrayna Siber Güvenlik Merkezi’nin başındaki isim Roman Boyarchuk yapılan siber saldırının sıradan bir kriminal vaka olmadığını, devlet destekli bir saldırı olduğunu açıkladı. Wired’a yaptığı açıklamada bu ülkenin Rusya olup olmadığı sorusuna ise “başka bir ülkenin bunu yapmak isteyeceğini hayal etmek zor” diye manidar bir cevap verdi. Tam da Sovyetler Birliği’nden bağımsızlığını ilan ettiği kurtuluş gününden bir gün önce gerçekleşen siber saldırı için Ukraynalılara bakılırsa yeterince delilleri var. Zira önceki gün siber dünyadaki saldırıdan önce Kiev’de bombalı araçla bir Özel Harekat kurmayı suikast kurbanı olmuştu.

Uzmanların açıklamalarına göre Petya veya NotPetya saldırısının yegane amacı dosyaları şifreleyerek 300 dolar karşılığı bitcoin almaktan ziyade dosyalara ve sistemlere daha büyük, kalıcı ve derin bir zarar vermek.

Bunlar her ne kadar doğru olsa da saldırının etki alanı Ukrayna sınırlarını çoktan aştı. Daha önce belirtiğimiz üzere Avrupa ve Amerika’da saldırıdan etkilenen sistemlerin sayısı Ukrayna’dan daha fazla. Üstelik ilk zarar gören şirketlerden birisi Rus petrol şirketi Rosneft olmuştu. Ancak tüm bunlar daha büyük bir oyunun parçası olabileceği gibi –eğer varsa- saldırının arkasındaki ülkenin hedefi öncelikle Ukrayna ve daha sonra Avrupa ve Amerika da olabilir. Şimdilik bu konularda emin olmamız mümkün değil ama siber savaşların her geçen gün daha çetin geçeceği aşikar.

Güncelleme: PETYA SALDIRGANLARA NE KADAR KAZANDIRDI?

Etkileri halen süren ve farklı şirketlerin zarar gördüğü Petya (diğer bir görüşe göre Petya değil, ExPetr) fidye yazılımı saldırısında Ukrayna’daki kritik sistemler dünden bugün öğlen saatlerine dek çalışamaz haldeydi. Bugünkü durum ise çok net değilse de Ukrayna’nın resmi açıklamasına göre durum en azından kontrol altında.

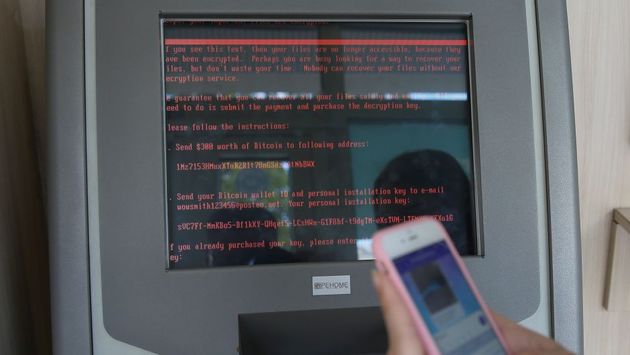

Yukarıdaki fotoğrafta Ukrayna'da genelde para çekmek için gidilen ATM'de "para gönder" diyen devre dışı kalmış sistemler ilginç bir durum oluşmasına neden oldu.

Ukrayna ve Rusya’dan Avrupa’ya ve oradan Amerika’ya bulaşan salgının yavaşlamaya niyeti yok. Tıpkı Wannacry gibi dosyaları şifreleyen ve 300 dolar karşılığı bitcoin talep eden saldırıda 24 saati geride bıraktık. İngiliz reklam ajansı WPP, Danimarkalı ulaşım ve lojistik şirketi Maersk ve Amerikan ilaç şirketi Merck şimdiye dek zarar gördüğü doğrulanan şirketler arasında yer aldı.

İlk 24 saatte 300 dolar karşılığı bitcoin gönderilmesi istenen cüzdana 10,200 dolar karşılığı 3.9 Bitcoin gönderildi. Bu rakam ilk 24 saatinde 11,3 Bitcoin yani 29 bin dolar toplayan WannaCry ile karşılaştırıldığında yaklaşık 20 bin dolar daha az. WannaCry’da hazırlıksız yakalanan dünya bu kez benzeri bir saldırıya bir nebze daha hazırlıklı görünüyor.

Ancak saldırganların 300 bin sistemi enfekte eden WannaCry kadar gelir elde edememesinin önemli bir nedeni de iletişim için verilen elektronik posta servisinin adresi kapatmasına bağlı. Ne var ki Petya saldırganlarının da, WannaCry saldırganlarının da esas önceliğinin bu saldırılardan para kazanmak olup olmadığı konusunda net bir bilgi yok. WannaCry ortaya çıktıktan 6 hafta sonra toplam 130 bin dolar toplamıştı ancak bakıldığında her iki siber saldırının dünya şirketlerine zararı çok daha büyük.

Güncelleme: PETYA FİDYE YAZILIMI HAKKINDA BİLİNMESİ GEREKEN 10 ÖNEMLİ NOKTA!

Europol'ün erken saatlerde belirttiği ve bizim de sizlere aktardığımız gibi, gerçekleştirilen siber saldırı her ne kadar WannaCry’a benzese de, daha tehlikeli ve daha profesyonelce düşünülmüş. İlk başta Rusya ve Ukrayna’da etkili olan saldırı için analistler çözüm yolları aramaya ve saldırılara karşı korunmak için önerilerde bulunmaya devam ediyor. Dünden bu yana dünyayı tehdit eden ve büyük zararlara yol açan Petya fidyecilik saldırısı için Bilgi Güvenliği Akademisi'nin (BGA) aşağıdaki çözüm önerileri ve Petya solucanı hakkındaki tespitleri şöyle;

“TheShadowBrokers” isimli hacker grubu, Nisan ayında National Security Agency’in (NSA) FUZZBUNCH isimli exploit kitini sızdırdı. Sızdırılan bu zafiyet kiti içerisinde birçok exploit bulunmaktaydı. İlgili exploit’lerden EternalBlue, yine exploit kiti içerisinde bulunan DOUBLEPULSAR payload’ı ile birlikte kullanıldığında Windows işletim sistemlerindeki SMB servisinin zafiyetini kullanarak yönetici haklarında komut çalıştırılmasına olanak sağlamaktadır.

MS17-010 (CVE-2017-0144) kodu ile isimlendirilen bu zafiyet 27 Haziran 2017 itibariyle Petya(Win32/Diskcoder.Petya.C) adlı bir fidye yazılımı tarafından kullanılmaya başlandı. Aynı zamanda, fidye yazılımı herhangi bir kullanıcı etkileşimi gerektirmeksizin bulaştığı ağda aynı kullanıcı adı ve parola bilgisini kullanan sistemleri tarayarak bulmakta ve tespit ettiği sistemleri de etkilemektedir.

- Petya zararlısının Wannacry’dan farkları nelerdir?

Wannacry zararlısının yayılmasında ilk çıkış noktası olarak SMB servisini etkileyen Windows açıklığı ön plana çıkmıştı, Petya zararlı yazılımında ise birden fazla ilk yayılım vektörü söz konusu. Bunlardan bir tanesi özellikle bahse değer, Ukrayna merkezli bir yazılım firmasının sistemlerinin hacklendiği ve yazılım firmasının güncelleme dosyaları üzerinden sistemlere bulaştığı tespit edilmiş. “ME Doc” (My Electronic Document) adlı yazılımın kullanıcıları 22 Haziran ve sonrası güncelleme geçtiyse doğrudan internete açık herhangi bir zafiyet olmasa da sistemlere bulaşabiliyor ve yerel ağda bulaştığı sistem üzerindeki açık parola bilgilerini alarak diğer sistemlere atlama yapabiliyor.

Petya wormu ağırlıklı Windows SMB (v1) protokolünü kullanarak yayılmaktadır. NSA tarafından bu açıklığı barındıran sistemlere sızmak için kullanılan bir suistimal aracı (exploit), NSA’den bu bilgiler sızdırıldığında internet üzerinden yayınlanmaya başladı. Açıklanan belgeler ve bilgiler ışığında biri ya da birileri tarafından bu zafiyeti istismar eden fidye zararlı yazılımı geliştirilerek internete sunuldu.

Windows kullanıcı adı ve parola bilgilerini kullanarak yerel ağlarda yayılabildiği de bir çok güvenlik uzmanı tarafından yapılan analizler sonucu ortaya çıktı. Zararlı yazılı incelemek isteyenler bu adresten şifresi “virüs” olan örnek dosyaları kendi sorumlulukları çerçevesinde incelemek üzere bulabilirler: https://yadi.sk/d/QT0l_AYg3KXCqc

Siber Tehdit İstihbaratı destekli bir SIEM çözümü kullanıyorsanız aşağıda belirtilen IP adreslerine erişim olup olmadığını geçmişe yönelik kontrol edebilirsiniz. Petya zararlısının kullandığı bilinen IP adresleri şöyle sıralanıyor:

185.165.29.78

84.200.16.242

111.90.139.247

95.141.115.108

Henüz sistemlerinize Petya fidye yazılımı bulaşmadıysa internet üzerinden IP adreslerinizi (SMBv1 desteğine karşı) taratarak, açık olup olmadığını tespit edebilirsiniz. Ek olarak MEDOC yazılımı kullanıyorsanız ilgili sistemleri ağdan yalıtıp inceleme yapmanız gerekebilir.

Henüz ne kadar sistemin bu zararlı yazılımdan etkilendiği tam olarak bilinemiyor fakat Shodanhq’e göre dünya üzerinde bu zafiyeti barındırma ihtimali olan bilgisayar sayısı 1 milyon. Bu da zafiyetin sonuçlarının nerelere gideceği hakkında bize bilgi veriyor.

Türkiye’de ise durum biraz daha iyi görünüyor. Petya zafiyetinden “etkilenme durumu” olan bilgisayar sayısı 15 bin civarında görünüyor. BGA’nın yaptığı araştırmalar sonucu Türkiye’de doğrudan bu zararlı yazılımdan etkilenecek sunucu sayısı 2 bin civarında çıkmakta. Yazıyı hazırladığımız tarihe kadar çok sayıda büyük firmanın saldırıdan etkilendiği doğrulanmış gözüküyor.

- Bulaştığı tespit edilen sistemin ağ bağlantısı acilen devre dışı bırakılmalı ve ağdan izole edilmelidir. Bu şeklide diğer sistemlere yayılması önlenebilir.

- Varsa yedeklerinizden sistemi geri yükleyip, enfekte olmamış eski haline döndürebilirsiniz. Local admin ve sistemde üst seviyede yetkili hesapların parolaları değiştirilmeli.

- Bilgisayar kullanıcılarına minimum yetki prensibine dayalı haklar tanımlanmalı. GPO üzerinden veya local olarak psexec,wmi gibi diğer sistemlere yayılmak için kullanılabilecek araçlar yasaklanmalı.

- Ek olarak bulaşmamış sistemlerde “C:\Windows\perfc” dizininin oluşturulması da wormun etki alanını kısıtlamaktadır.

Zararlı yazılım geliştiricisi ödemeleri wowsmith123456@posteo.net e-posta hesabı kullanarak bitcoin üzerinden toplamaktadır. Saldırıda kullanılan e-postanın sağlayıcısı Posteo, Petya zararlısını yayan crook’un e-posta hesabını kapattığını açıkladı: wowsmith123456@posteo.net

Dosyalarınızı geri almak için tüm iletişim yolları kapalı, bu durumdan dolayı fidye ödememenizi ve danışmanlık firmanıza alternatif öneriler konusunda danışmanızı öneririz.

- Kullanılan Microsoft Windows işletim sistemlerinin güncellemelerini kontrol edip 14 Mart 2017 de yayınlanan MS17-010 kodlu yamanın yüklendiğinden emin olunması gereklidir. İnternete hizmet veren sistemlerden 445/TCP portu açık olan varsa bunları kapatılması.

- Antispam servisinizi oltalama saldırılarına karşı güçlendirin, SPF, DMARC, DKIM kontrollerini gerçekleştirin. Kullanıcı yetkilerini gözden geçirip, en düşük yetki prensibi ile çalışmalarını sağlayın. Ortak hesap kullanımından kaçınıp her sisteme özgü hesap oluşturun.

- Ağınızdaki güvenlik zafiyetlerini keşfedip erken önlem almak için sızma testi (penetrasyon) mutlaka yaptırın. Düzenli olarak yedek almayı ihmal etmeyin. Ağda kullanılan local admin parolalarının her sistemde farklı olmasını sağlayın

- Kurumsal ağlardaki dosya paylaşımı erişim ve düzenleme yetkilerini gözden geçirin, kullanıcıların okuma yetkisine ihtiyacı varsa dosyalara yazma yetkisi vermeyin. Çalışanlarınızı siber saldırılara karşı bilinçlendirecek bir eğitim programı uygulayın.

- Kullandığınız kurumsal yazılımlar arasında güncelleme yapanları tekrardan incelenmeli ve şüpheli durumlar konusunda mutlaka uzmanlara danışarak sistemlerin internete erişimleri kontrollü olarak açılmalı.

- MEDOC yazılımı kullanıyorsanız acilen ilgili sistemlerin ağdan yalıtılması ve incelenmesini sağlayın.

Aktif kullanılan tüm Microsoft Windows işletim sistemleri Petya zararlı fidye yazılımından etkilenmektedir.

Windows XP - Microsoft Windows Vista SP2

Windows 7 - Windows 8.1 - Windows RT 8.1 - Windows 10

Windows Server 2008 SP2 and R2 SP1 - Windows Server 2012 and R2 - Windows Server 2016

E-posta üzerinden gelen siber saldırılar E-posta sunucunun eksik/hatalı yapılandırılması ve e-postayı kullanan kişilerin bilgi güvenliği farkındalık eksikliğini istismar eder. E-posta sunucunuzun zararlı yazılım veya link barındıran postaları geçirip geçirmediğini test etmek ve hatalı yapılandırmaları düzeltmek için SinaraLabs tarafından ücretsiz sunulan ETS hizmetini kullanabilirsiniz. Hizmet e-posta servisinizin güncel siber saldırılar karşısındaki durumunu ve iyileştirmelerini rapor olarak sunan bir hizmet.

ETS hizmetini ücretsiz kullanmak için: https://ets.sinaralabs.com/User/PRegister adresinden kayıt olabilirsiniz.

Açık kaynak ya da kurumsal siber tehdit istihbaratı sağlayan yazılımlar kullanarak kurumunuzu hedef alabilecek siber tehditlere karşı önceden haberdar olabilirsiniz. Kullanıcılarınıza düzenli olarak sosyal mühendislik denemeleri yaparak farkındalıklarını arttırın. NormShield ThreatIntel ücretsiz hizmetini kullanarak sistemlerinize yönelik oluşabilecek Wannacry, Petya veya benzeri siber tehditlerden saat farkıyla haberdar olup engelleyebilirsiniz.

Güncelleme: EXPETR YÜZDE 50 ORANINDA SANAYİ ŞİRKETLERİNİ HEDEFLİYOR

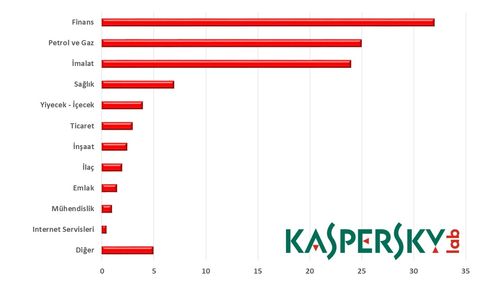

Petya fidye yazılımının farklı bir sürümü olduğu düşünülen, ancak Kaspersky Lab uzmanlarının Petya’nın önceki sürümlerinden oldukça farklı olduğunu tespit ederek ExPetr adını verdiği yeni fidye yazılımı konusunda şirketten bir açıklama daha geldi. Yapılan analizler, ExPetr’in hedeflerinden en az yarısının çeşitli sanayi şirketleri olduğunu ortaya çıkardı. Saldırganların hedefleri arasında Türkiye de bulunuyor.

Kaspersky Lab uzmanlarının yaptığı en son analizlere göre, son günlerde gündemde olan şifreleyici fidye yazılımı ExPetr’in hedefleri en az %50 oranında sanayi şirketlerinden oluşuyor. Söz konusu şirketler arasında elektrik, petrol ve gaz, ulaştırma, lojistik ve çeşitli diğer şirketler bulunuyor.

Bir tür şifreleyici zararlı yazılım olan ExPetr, kurbanının bilgisayarına bulaştıktan sonra sabit diski şifreleyerek bilgisayarı kullanılmaz hale getiriyor ve ekranda kurbandan fidye talep eden bir mesaj gösteriyor.

Kaspersky Lab araştırmacılarının kısa bir süre önce keşfettiği üzere, ExPetr, fidye ödense bile dosyaları bir daha deşifre edilemeyecek şekilde tasarlanmış. Dolayısıyla bu zararlı yazılımla gerçekleştirilen başarılı bir saldırı, sanayi tesisleri ve kritik altyapılar için yıkıcı sonuçlar doğurabilir.

Kaspersky Lab güvenlik uzmanlarından Kirill Kruglov konuyla ilgili olarak yaptığı açıklamada, “Şu anda ExPetr spesifik bir sanayi kolunu mu hedefliyor yoksa bu kadar çok sayıda sanayi şirketini tesadüfen mi vurdu, söylemek zor. Fakat, yapısı gereği bu zararlı yazılım bir üretim tesisinin faaliyetlerini kolaylıkla ve kayda değer bir süre boyunca durdurabilir. Bu saldırı, sanayi şirketlerinin siber tehditlere karşı güvenilir şekilde korunması gerektiğini çarpıcı bir şekilde gösteriyor” dedi.

ExPetr dünya çapında saldırısına 27 Haziran’da başladı. En az 2000 hedefe saldırdığı bilinen zararlı yazılım, ağırlıklı olarak Ukrayna ve Rusya’daki şirketleri vurdu. Fidye yazılımının hedefleri arasında, Türkiye de dahil olmak üzere, Polonya, Italya, Almanya, Birleşik Krallık, Çin, Fransa ve bazı diğer ülkeler bulunuyor. Kaspersky Lab, zararlı yazılımın Petya ile ortak bazı dizgelere sahip olduğunu ve PsExec araçları kullandığını, fakat Petya’ya kıyasla tamamen farklı bir işlevselliğe sahip olduğunu teyit etti. Bu sebeple yazılıma, eski Petya anlamına gelen ExPetr adı verildi.

Güncelleme: FORTINET SALDIRILARIN DEVAMININ GELECEĞİNİ BELİRTİYOR

Fortinet Türkiye Teknik Müdürü Melih Kırkgöz son saldırı ve ötesiyle ilgili şunları açıkladı.

Son dönemde tüm dünyaya yayılan ve daha önce Petya olarak bilinen saldırıya benzer şekilde Master Boot Record (Ana Önyükleme Kaydı) üzerinde değişiklik yapabilen yeni bir fidye yazılım türünün izlerini sürüyoruz. Araştırmacılar bu kötü amaçlı yazılımın Petya ailesine ait olduğunu tam olarak tespit edemedikleri için bu saldırının adına Petya veya NotPetya diyorlar. Saldırı; enerji, bankacılık ve taşımacılık sistemleri gibi kritik altyapılar da dâhil olmak üzere birçok sektör ve kurum üzerinde darbe etkisi yaratıyor.

Bu yeni nesil fidye yazılımı, hızlı davranarak yakın zamanda ShadowBrokers grubu tarafından açığa çıkarılan istismar araçlarından faydalanıyor. Bu seferki kötü amaçlı yazılım, geçtiğimiz mayıs ayında WannaCry saldırısıyla istismar edilen zafiyetlerin dahil olmak üzere bir dizi saldırı vektörünü hedef alıyor.

WannaCry gibi bu saldırıda da fidye yazılım ile solucan özellikleri bir arada kullanıldığı için bu kötücül yazılım grubunu fidye solucanları diye adlandırıyoruz. Bu zararlı, şifrelemek için zafiyeti bulduğu tek bir bilgisayarı etkilemek yerine istismar edebildiği tüm cihazlara erişip geniş çapta yayılmayı hedefliyor. Bu saldırı, görünüşe göre bir Excel dökümanının bilinen bir Microsoft Office zafiyetinin istismar edilmesiyle başlıyor. Bir cihaz bu vektörden zararlı tarafından etkilendiği zaman, Petya WannaCry saldırısının da yararlandığı zafiyetten faydalanarak diğer cihazlara yayılmaya başlıyor. Bu solucan benzeri davranış zararlının SMB sunucusu araştırması yapması ile gerçekleşiyor ve görünüşe göre Eternal Blue ve WMIC zafiyetlerinden faydalanıyor.

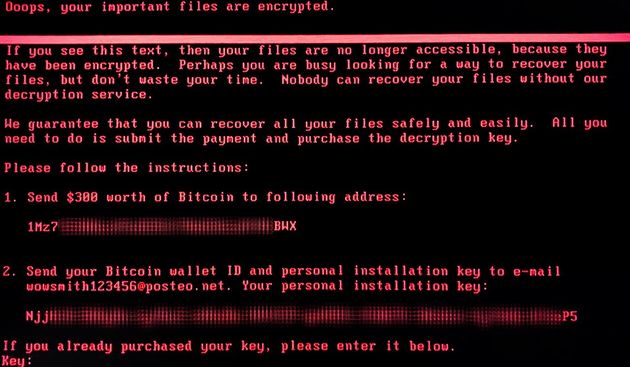

Korunmasız cihaz bir kez hedeflendiğinde, Petya çalışırken, Master Boot Record’a (Ana Önyükleme Kaydı) zarar veriyor. Daha sonrasındaysa kullanıcıyı “Dosyalarınıza artık ulaşılamaz çünkü şifrelendi.” mesajı karşılıyor ve $300 civarında Bitcoin (dijital para birimi olan sanalpara) talep ediyor. Ayrıca bilgisayarın kapatılması durumunda, işletim sisteminin zarar görmesinden ötürü bir daha açılmayacağı vurgulanıyor. Bu davranış diğer fidye yazılımlarında görülen ve paranın ödenmesi için belirli süre bekleyen taktiklerden farklı görünüyor. Pek çok fidye yazılım saldırılarında potansiyel kayıp yalnızca veriler ilgili oluyor. Ancak Petya’nın MBR’yi silmesi, tüm sistemin kaybı anlamına geliyor.

İlginç bir biçimde Petya, Microsoft Ofis istismar araçlarına ek olarak, WannaCry tarafından da kullanılan ve bu yılın başlarında Shadow Brokers tarafından ortaya çıkarılan Microsoft güvenlik açıklarından da faydalanıyor. Ancak bununla beraber farklı zafiyetlerden de faydalandığından, bu saldırıyı engelleyebilmek için sadece zafiyet yamalarını yüklemek yeterli olmayabilir. Bu da yama yapmanın doğru güvenlik araçları ve stratejileri ile birleştirilmesi gerektiği anlamına geliyor.

Bu saldırının birkaç ilginç yönü var. İlki, Microsoft güvenlik açıklarının ve yamalarının kamuoyu nezdinde ortaya çıkmış olmasına ve WannaCry saldırısının dünya çapında etki yaratmasına rağmen görünen o ki halen kritik altyapı yönetimi yapan pek çok kurum da dâhil olmak üzere cihazlarını koruma altına alamayan binlerce organizasyon var. İkincisiyse bu saldırının tamamen, yeni ifşa edilen zayıflıkların hedeflendiği gelecekteki saldırılar için test olabileceği ihtimali ortaya çıktı.

Finansal açıdan bakıldığında, WannaCry saldırısı geliştiricileri tarafından çok az hasılat sağlamasından ötürü pek başarılı değildi. Bunun nedeni araştırmacıların saldırıyı kısmen etkisiz hale getiren bir acil durum anahtarı bulabilmiş olmalarıydı. Saldırı yapısı çok daha karmaşık olan Petya’nın ise finansal anlamda ne kadar başarılı olacağı gelecek günlerde ortaya çıkacak.

Şimdiye dek bu yeni saldırıyla ilgili iki şey çok net:

1) Pek çok kurum, güvenlikle ilgili temkinli davranmıyor. Aylar veya yıllarca zamandır bilinen ve yamaları yayınlanmış olan bir zayıflık, saldırı vektörü olarak kullanıldığında etkilenen kurumlar sadece kendilerini suçlamalıdırlar. Çünkü bu saldırının temel unsurları, açıkları belli bir zamandan bu yana ortada olan zayıflıkları hedef olarak seçmesiydi.

2) Ayrıca bu kurumların, bu türden istismarları tespit edebilecek yeterli çözümlere sahip olmaması da yine bu saldırıların başarılı olması açısından önemli bir konu.

Fidye yazılımların devamı gelecek

Geçtiğimiz yıl sürpriz bir biçimde çeşitlilik sergileyen fidye yazılımları çarpıcı bir yükseliş sergiliyor. Bugün birçok farklı türde fidye yazılım görüyor ve izini sürüyoruz. Genelde fidye yazılımlar belli bir hedefe yöneliktir. Yani kurban önceden seçilir ve saldırı özel olarak o kurumu ve ağlarını hedef almak üzere tasarlanır. Saldırı, veri gibi kritik kaynakların şifrelenip bu şifreyi açacak olan anahtarı sunmak için fidye talep edilmesi şeklinde gerçekleşiyor.

Ayrıca hizmet kesintisi yaratan fidye yazılımlarının da arttığını görüyoruz. Öncelikle kurumun kritik hizmetlerine yönelik yoğun bir DdoS saldırısı başlatılıyor ve hizmetler kesintiye uğratılıyor, daha sonra ise hizmetlerin tekrar erişilebilir hale gelmesi için fidye talep ediliyor.

Geçtiğimiz Ağustos ve Eylül’de ortaya çıkan Mirai, IoT cihazlarında bulunan zafiyetlerden faydalanarak tarihteki en büyük DdoS saldırısına imza atmıştı. Son zamanlarda ise Hajime isimli, IoT yetenekli DVR cihazlarındaki zafiyetlerden faydalanan ve hizmet kesintisi saldırıları gerçekleştiren ve saldırıyı durdurmak için fidye talep eden zararlı görülmekte. Hajime yeni nesil ve 5 farklı platformu destekleyen bir IoT istismar aracı. Otomatik görevler atanabilen, içerisinde dinamik şifre listeleri bulunan ve güncellenebilen bir yapıya sahip. Ayrıca kullanıcı hareketlerini taklit ederek engelleme sistemleri tarafından tespit edilmesi zor bir hale gelebiliyor.

Fidye yazılımlarının gelişiminde önemli bir dönüm noktası ise RaaS olarak bilinen ve fidye yazılımlarının hizmet olarak sunulması anlamına gelen çeşitlilik oldu. Bu sayede teknik bilgisi az olan suç örgütlerinin sayısı artmış ve yazılımı yayma konusunda daha az marifetli olan geliştiricilerin ise geliri artmış oldu. Bu yapıyı kullanan ve MacOS kullanıcılarını hedef alan ilk RaaS fidye yazılımını yakın zamanda gördük, gerek mühendisler gerekse kurumların üst seviye yöneticileri tarafından sıklıkla tercih edilen MacOS sistemlerin bu tür saldırılara daha çok maruz kalacağını söyleyebiliriz.

Şu an iki istismar aracının fidye yazılım ailelerine eklendiğini görüyoruz. WannaCry ile birlikte ilk defa fidye yazılım geliştiricilerinin yayılmayı hızlandırmak ve etkiyi genişletmek amacıyla solucan özelliklerini fidye yazılım ile birleştirdiğini görüyoruz. Ve şimdi, Petya’nın MBR’yi hedefleyerek fidyenin, verilerin yedekli olmasından ötürü ödenmemesi durumunda bile sistemi kullanılmaz hale getirdiğine şahit oluyoruz.

Güncelleme: FORCEPOINT DE FİDYEYİ ÖDEMENİN İŞE YARAMADIĞINI AÇIKLADI

Forcepoint, Petya adlı zararlı yazılımın yeni bir versiyonu olarak ortaya çıkan ve global çapta pek çok kamu kurumu ve şirketi hedef alan fidye yazılımından korunma yöntemlerini açıkladı. Petya fidye yazılımı iki gün içerisinde İngiltere, Ukrayna, Hollanda, İspanya ve Amerika başta olmak üzere pek çok ülkede kamu hizmetlerinin ve şirket operasyonlarının aksamasına neden oldu.

Forcepoint Security Labs uzmanları Petya'nın hızlı ve kolay yayılabilmek için SMBv1 ağ protokolündeki bir açıktan faydalandığını belirledi. Siber suçlular bu açık sayesinde eriştikleri cihazlarda dosya uzantılarını değiştirmeden dosyaları şifreliyor ve cihazları yeniden başlamaya yönlendiriyor. Ana işletim dosyasını da şifreleyen zararlı yazılım sahte bir "diski kontrol edin" ekranı sayesinde tüm bu şifreleme işlemlerini yapıyor. Bu işlemleri tamamladıktan sonra ise fidye talep mesajı yayınlanıyor. Siber suçlular, fidye taleplerinin 300 Dolar değerinde Bitcoin ile ödenmesini istiyor.

Fidye talebinin yerine getirilmemesinin önemli olduğuna vurgu yapan Forcepoint Türkiye Ülke Müdürü Levent Turan; "Fidye mesajında belirtilen e-posta hesabı kullanıma kapalı dolayısıyla kullanıcılar fidye ödese dahi cihazı yeniden kullanıma açacak şifreyi elde etmeleri mümkün gözükmüyor. Pek çok vakada kullanıcılar bu şekilde kandırılıyorlar. Dolayısıyla Petya saldırısına maruz kalan tüm kurum ve kişileri siber suçlularla iş birliği yapmak ve bu eylemleri cesaretlendirmek yerine uzmanlardan destek almaya davet ediyoruz. Yaptığımız incelemeler sonucunda Forcepoint NGFW'nin bu saldırıda kullanılan SMB açığını tespit etme ve bloke etme konusunda başarılı olduğunu tespit ettik" dedi.

Güncelleme: MICROSOFT, PETYA SALDIRISININ ARDINDAN GELECEĞİ SAĞLAMA ALMAK İÇİN ÇALIŞIYOR

Daha önce sizlere çeşitli seferler aktardığımız üzere Windows işletim sistemine saldırmak yeryüzünde etkisi en büyük olabilecek adreslerden biri konumunda. Ancak Microsoft bunu değiştirmek için farklı alanlarda yeni çalışmalar yapıyor. Önce WannaCry ve şimdi Petya gibi saldırılar sebebiyle Microsoft ağır eleştirilere maruz kaldı. Birçok kurumu Windows kullanmayı gözden geçirip sistemden vazgeçirebilecek sorunları bertaraf etmek için şirket yeni yapay zeka tabanlı bir sistem üzerinde çalışıyor.

Bu yeni sistemde Windows hizmeti olarak karşımıza çıkan koruma, henüz bilinmeyen zararlı yazılımlara karşı sistemi koruyabilecek. Windows Kurumsal Yöneticisi Rob Lefferts, Creators güncellemesiyle Microsoft'un bulut tabanlı hizmetleri üzerinden sağlanacak verilerle sistemi koruyacağını açıkladı. Sistemde yer alacak yapay zeka, gönderilen verileri inceleyerek teşhis koyabilecek ve gereken önlemleri alarak virüsün zarar vermesini önleyecek.

Virüsün ilk çıkış anından itibaren Microsoft’un farkında olmasını sağlayacak olan sistem sayesinde dünyadaki diğer bilgisayarların korunmasını sağlayacak bir imza oluşturmasını sağlayacak. Siber saldırıların yüzde 96'sının yeni zararlı yazılımlardan kaynaklandığını belirten şirketin bu yöntemle saldırganlardan bir adım öne geçmesi beklenebilir.

Güncelleme: PETYA SALDIRISINDAN ETKİLENDİĞİ DOĞRULANAN BÜYÜK ŞİRKETLER

Ukrposhta (Ukrayna posta servisi)

Boryspil Uluslararası Havalimanı

Maersk (Ulaşım ve lojistik şirketi)

WPP (İngiltere bazlı halkla ilişkiler şirketi)

Rosneft (Rus petrol şirketi)

Moller-Maersk (Ulaşım ve lojistik şirketi)

Merck & Co. (Amerikan ilaç şirketi)

Rus Bankaları

Ukrayna Enerji Şirketleri

Ukrayna Uluslararası Havalimanı

Almanya Metrosu

Deutsche Post (Alman posta servisi)

Mondelez International (Amerikan yiyecek şirketi)

Evraz (İngiliz madencilik şirketi)

Mars Inc. (Amerikan hayvan maması üreticisi)

Beiersdorf AG (Alman kişisel bakım şirketi)

Reckitt Benckiser (İngiliz temizlik ürünleri şirketi)

Kyivenergo, Kiev Enerji Şirketi

Çernobil Radyasyon İzleme Sistemi

Ukrayna Merkez Bankası

Nova Poshta (Ukraynalı lojistik şirketi)

DLA Pipers (İspanyol hukuk şirketi)

Güncelleme: PETYA SALGININA KARŞI TEK DOZ AŞI

Güvenlik şirketlerine göre farklı kaynak ve isimlere dayandırılsa da genel anlamda Petya adıyla kabul gören dünün siber saldırısı hakkında yeni bilgiler ortaya çıkmaya devam ediyor. Sizlere bu sayfada çeşitli güncellemelerle bildirdiğimiz üzere fidyecilere para ödemek verilerin anahtarını kesinlikle getirmiyor. Ve şifrelenen dosyaların çözülmesi şu kısa vadede mümkün değil.

Ancak yine daha önce size Symantec'ten aktardığımız basit yöntemle virüsü sistemde yama olmasa bile ilk aşamada durdurmak mümkün. Konuyla ilgili yönergeleri aşağıdaki bağlantıda yer alan haberimizde okuyabilirsiniz.

Bu yukarıda belirttiğimiz durum Petya'yı durdurmak veya ondan korunmak için başvurulabilecek en pratik yöntem olarak karşımızda. Ancak salgına yakalananlar için ikinci aşama öncesi bilgisayarı yeniden başlatmadan yakalamak çok önemli. Bu durumda sabit diski sistemden çıkararak verilerin şifrelenmeden yedeklenmesini sağlamak mümkün. Aksi takdirde e-posta iletişimini kaybeden saldırganlardan şifreleme anahtarını almak artık mümkün değil.

Güncelleme: SALDIRININ BAŞLADIĞI UKRAYNA'DAN AÇIKLAMA

Rusya ve Ukrayna'dan başlayan salgında merkez bankasından petrol şirketlerine dek büyük sorunla karşılaşan iki ülkeden Ukrayna öğlen saatlerinde zorlukla girilebilen devlet sitesinden durumun kontrol altına alındığı ve sorun kalmadığı ile ilgili bir açıklama yayınladı. Açıklamaya göre stratejik kuruluşların tamamında olağan çalışma düzenine geçildiği belirtildi. Ayrıca siber güvenlik uzmanlarının kaybedilen verilerin yenilenmesi için çalıştıkları açıklandı. Saldırının son istatistiklerine bakıldığında ise saatler ilerledikçe Amerika'nın saldırıdan Ukrayna'dan daha fazla etkilendiği ortaya çıktı.

Güncelleme: SALDIRIYI DURDURMANIN YOLU ORTAYA ÇIKTI

Öncelikle daha önce sizlere ilettiğimiz haberler arasında yer alan konulardan biri netleşti. Saldırganların fidyeyi ödeseniz bile verilerin şifresini çözecek anahtarı göndermediği belirtilmişti. Bu hareket saldırganların baştan itibaren bunu çözmeye niyetleri olmadığını gösterebileceği gibi, e-posta adresine olan bağlantılarının kesilmesinden dolayı saldırganların da ellerinin kollarının mağdurlar gibi bağlı kalmasından sebep olabilir.

Saldırıdan korunmayla ilgili atılması gereken proaktif hamlelerle ilgili bilgi yazımızda vermiştik. Eski NSA çalışanı Snowden'in aktardığına göre saldırıyı durdurmanın bir yolu da var. Tavsiyeye göre salgına yakalanan bilgisayar kendini yeniden başlatmadan kapatmak gerekiyor. Belirttiğimiz üzere saldırının çeşitli aşamaları var. En byük zarar ise bilgisayar yeniden başladıktan sonra gerçekleşiyor. Böylece erken davranıp sabit diski çıkararak verileri şifrelenmeden önce kurtarmak mümkün.

Tweet'de de görüldüğü üzere saldırının adıyla ilgili belirsiziik nedeniyle "Petya" ve "Petya Değil" etiketleri bir arada kullanılıyor.

Saldırıyı durdurmak için verilen tavsiyelerden bir diğeri ise Symantec'ten geldi. Saldırının nasıl çalıştığını bu sayfada aşamalarıyla açıklamıştık. Saldırının ilk aşamasında zararlı yazılım Windows klasörü altında "perfc" adlı bir dosya oluşturuyor. Sunulan çare ise bu dosyayı enfeksiyon oluşturmadan oluşturmak. Aynı isimli dosyayı kullanıcının kendisi oluşturup, değiştirme haklarını kapattığı takdirde salgına yakalansa bile otomatik olarak durdurmuş olacak.

Bu arada şirketler saldırının açıklar nedeniyle tüm sistemlere yayılmaması için teknolojiyi kullanarak değil, manuel yöntemleri kullanmayı ihmal etmiyorlar. DLA Pipers'dan alınan bu görüntü de şirket çalışanlarına atılacak e-postadan daha faydalı bir yöntem kullanılmış. Şirkete girişte beyaz tahtaya çalışanların bilgisayarlarını enfeksiyona karşı koruma amaçlı olarak açmamaları gerektiği yazılmış.

Bazılarına göre WannCry kadar büyük olmayan -Petya ya da Petya değil- saldırının esas amacı daha büyük bir saldırıyı gizlemek. Bu sebeple araştırmacılar dünya çapındaki saldırıları takip etmeye devam ediyor.

Güncelleme: SALDIRGANLARLA İLETİŞİM KESİLMİŞ OLABİLİR

Motherboard’da çıkan bir habere göre Alman e-posta sağlayıcısı Posteo korsanlarla iletişimde kullanılan e-posta adresini devre dışı bıraktı. Bu hesabın 300 dolar karşılığı bitcoin-verilerin şifresini çözen anahtar alışverişinin yapıldığı adres olduğu belirtiliyor. Bu internet bağlantısı olmayan fidye yazılımını devreye sokanların kurbanlarıyla iletişim kuramayacağını ve kullanıcıyların da anahtara ulaşamayacakları anlamını taşıyor.

Güncelleme: Kaspersky Lab’den yapılan açıklamaya göre saldırının müsebbibi olan fidye yazılımı Petya değil, hatta daha önce hiç görülmemiş bir fidye yazılımı. Petya’ya benzerlikleri olsa da fonksiyon olarak tamamen ayrı konumlanıyor. Kaspersky Labs fidye yazılımını ExPetr olarak adlandırdı. Karmaşık yapıdaki saldırıda NSA’Den çalınan sızma yazılımı EternalRomance’ın modifiye edilmiş hali kullanılıyor.

Şirketin telemetri verilerine göre şimdiye dek 2,000 kullanıcı saldırı sonucu zarara uğradı. Rusya ve Ukrayna en çok etkilenen ülkeler. Ayrıca Polonya, İtalya, WannaCry’dakine benzer şekilde İngiltere, Almanya, Fransa, A.B.D. ve bazı diğer ülkeler saldırıya uğrayan ülkeler arasında yer aldı.

ExPetr veya genel kullanımla Petya olarak bilinen saldırı aracından korunmak için Windows işletim sisteminizi güncellemeniz şart. Mart ayında yayınlanan MS17-010 güvenlik yamasını Windows 7 ve Windows XP için kurmalısınız.

FİDYE YAZILIMI NE YAPIYOR?

Kötücül yazılım sistemi enfekte ettikten sonra yeniden başlatmak için 10 ila 60 dakika bekliyor. Yeniden başlatma işleminden sonra NTFS bölümündeki MFT tablosunu şifreleyerek MBR’yi fidye notuyla yeniden yazıyor.

Kötü amaçlı yazılım, tüm ağ bağdaştırıcılarını, bilinen tüm sunucu adlarını NetBIOS vasıtasıyla numaralandırıyor ve var olan DHCP listesini (varsa) alıyor. Yerel ağdaki ve sunucularda bulunan her IP, 445 ve 139 TCP port’ları açık olup olmadığına dair kontrol edilir. Açıksa yukarıda bahsi geçen yöntemlerle salgın bu makinelere bulaştırılır.

Saldırganlara şifrelenen verilerin çözülmesi için gönderilen 300 dolarlık bitcoin karşılığında çözücü anahtarı göndermediği de gelen haberler arasında yer alıyor. 27 Haziran’da saat 19 civarında bitcoin cüzdanında 6,000 dolar karşılığı bulunuyordu. Dolayısıyla bu sorunla karşı karşıya kalanların şifrelenen verileri şu an için çözebilecek bir aracı da an itibariyle olmadığı haberler arasında yer alıyor.

Saldırıdan etkilenen sistemlerde bulunan Perfc.dat dosyası sistemi devre dışı bırakacak süreci başlatıyor. Sistem enfeksiyona yakalandıktan sonra PowerShell mimarisini kullanan PsExec devreye girerek, uzak bilgisayarlar üzerinde komut çalıştırmaya imkan veren aracı kullanıyor. Windows WMI ile yönetim aracı sayesinde enfekte perfc.dat ağdaki açık portlar üzerinden diğer tüm sistemlere gönderilerek salgının büyümesi sağlanıyor.

Eğer sisteminiz bu saldırıdan etkilendiyse bilgisayarınızı yeniden başlatmayın ve fidyeyi ödemeyin. Eğer sisteminiz yeniden başladıysa bir yedek üzerinden geri yükleme yapmanız en iyi seçenek olarak karşımızda.

WANNACRY'DAN FARKI NEDİR?

WannaCry saldırısında kullanılan cüzdanda toplanan para ise 120 bin doları aşmıştı. Ayrıca WannaCry'ın internet üzerinden aktifleştirilebilen bir "kapama düğmesi-kill switch" seçeneği keşfedilmişti. Bu da herhangi bir bedel ödemeden bazı sistemlerin kurtulmasını sağlamıştı. Bugünkü saldırı herhangi bir şekilde internet bağlantısı gerektirmediği için saldırıyı tek seferde kapatabilecek bir seçenek yok.

Saldırının ilk olarak Ukrayna ve Rusya'yı etkilemesi saldırının arkasında bir ülke olup olmadığı sorularını gündeme getirmişti. Ancak siber güvenlik uzmanlarına göre saldırının arkasında bir ülkeden ziyade bir suç örgütü var. Ayrıca saldırının lokal bir alandan ziyade global ölçekte zarara yol açması bu tezi çürüten diğer sebepler arasında gösteriliyor.

İLK DURUM DEĞERLENDİRMELERİ

Bugün başlayan saldırıya dair ortaya konan raporlar, fidye yazılımının geçtiğimiz ay dünyayı esir alan WannaCry’la kapsam ve yoğunluk bakımından benzer olduğunu gösteriyor.

İlk aşamada Petya olarak tanımlanan kötücül yazılımın tıpkı Mayıs başında 150'den fazla ülkedeki makinelere bulaşmasını sağlayan Wannacry gibi NSA’den sızdırılan EternalBlue istismar aracını kullanarak yayıldığı belirtiliyor.

Güvenlik uzmanları hâlen saldırıda ne tür bir fidye yazılım saldırısının kullanıldığın araştırıyor. Bazı uzmanlara göre ilk belirtiler Petya'yı işaret ediyor, bazılarına göre ise yapı yeni bir varyanta işaret ediyor olabilir. Tıpkı Wannacry’da gördüğümüz gibi yamalanmış işletim sistemlerine sahip sistemler saldırıdan etkilenmiyor. Ne var ki halen saldırıların etkisiyle bazı dev şirketler sorun yaşadıklarını açıklayanların sayısı artıyor.

Son siber saldırı ve dünyada yaşanan diğer saldırılarla ilgili gerçek zamanlı haritadan konuyla ilgili görsel bilgiye ulaşabilirsiniz.

GERÇEK ZAMANLI HARİTAYI GÖRMEK İÇİN TIKLAYINLOJİSTİK DEVİNİN SİSTEMLERİ DURDU, MERKEZ BANKASI HİZMET VEREMİYOR

Bunlar arasında Danimarkalı ulaştırma ve enerji şirketi Maersk web sitesinde "Maersk IT sistemleri siber saldırı nedeniyle birden fazla şantiye ve iş birimi arasında çökmüş olduğunu doğrulayabiliriz" açıklamasında bulundu.

Ukrayna merkez bankası dahil olmak üzere ülkede benzer şekilde saldırı nedeniyle finansal kuruluşlar müşterilerine hizmet veremez hale geldiğini açıkladı. Ukraynalı yetkililer devlete ait Ukrenergo ve Kyivenergo elektrik şirketlerinde bulaşmış bilgisayar görüntülerini tweet’ledi.

Fidye notunda "Tüm dosyalarınızı güvenli ve kolay bir şekilde kurtarabileceğinizi garanti ediyoruz. Tek yapmanız gereken ödemeyi yapmak ve şifreyi çözecek anahtarı almak". Bitcoin olarak talep edilen miktar da WannaCry saldırısındakine benzer şekilde yaklaşık 300 dolar olarak talep ediliyor.

HAVALİMANINDA UÇUŞLAR DURDU

Bu arada Kiev'in Borispol Havalimanı Facebook sayfasından bir açıklama yaparak BT sistemlerinde sorun olduğunu bildirdi. "Durumumuzu çözmek için BT hizmetlerimiz çalışıyor. Yaşanan durum nedeniyle uçuşlarda gecikmeler olabilir” şeklinde açıklama yapan havaalanının resmi sitesi ve uçuş programları çalışmıyor. Amerika’nın en büyük ilaç şirketlerinden Merck de Wannacry benzeri saldırıdan etkilendiğini ve bilgisayar ağlarının etkilendiğini açıkladı.

UZMANLAR NE DİYOR? SALDIRIDAN NASIL KORUNABİLİRSİNİZ?

Fidye yazılım saldırısı hakkında görüşüne başvurduğumuz uzmanlardan Innovera Yönetici Ortağı Burak Dayıoğlu şunları söyledi: “Petya saldırısı, WannaCry'dan sonra tam da beklediğimiz gibi kısa sürede geldi. Saldırganlar WannaCry'da kullanılan saldırı tekniklerinin oldukça benzerlerini uyguluyorlar. Zararlı yazılım, saldırı için özel hazırlanmış MS-Word belgeleri olarak eposta ile iletiliyor; hedef kuruluştan birisi açınca ilgili bilgisayardaki dosyaları erişilemez kılıyor ve WannaCry'ın da yaptığı biçimde başka bilgisayarlara Windows dosya paylaşımı protokolü üzerinden yayılmaya çalışılıyor.

WannaCry'dan iki temel farkı var; birincisi WannaCry'daki gibi bir 'acil durdurma' mekanizması konulmamış; hatırlayacağınız gibi WannaCry'ı bu acil durdurma mekanizmasını tetikleyerek dünya çapında frenlemek mümkün olmuştu. Petya bu açıdan yayılması merkezi olarak engellenemez durumda. Diğer taraftan tüm dosyaları tek tek şifrelemek yerine Petya işletim sisteminin açılışına yerleşip sadece hangi dosyanın nerede olduğunu gösterir kataloğu değiştirip şifreleyebiliyor; bu da tek bir bilgisayarı ele geçirip fidye istemesini ciddi şekilde hızlandırıyor.

Bilgisayar kullanıcılarına önerilerimiz benzer; tüm güncel yamaları uygulamalarını, modern bir antivirüs yazılımını çalıştırmalarını, sürekli yedek almalarını ve iyi bir güvenlik tarayıcısı ile sistemlerini sürekli güvenlik açıklarına karşı test etmelerini öneriyoruz.”

ÇOK SAYIDA SALDIRI RAPORUYLA ANALİZ SÜRÜYOR

Mcafee yakasından gelen açıklamaya göre de saldırı Petya olarak tanımlanıyor. McAfee Stratejik İstihbarat Grubu’ndan Raj Samari saldırıyla ilgili şu açıklamayı yaptı: "McAfee olarak Petya fidye yazılımının değiştirilmiş varyantlarına ilişkin çok sayıda rapor aldı. McAfee Labs saldırı örneklerini analiz ediyor ve bu esnada müşterilerini sistemlerinin tehdide nasıl karşı koyacağı konusunda tavsiyelerde bulunuyor.

Saldırı WannaCry kadar büyük görünmüyor, ancak etkilenen organizasyonların sayısı dikkate değer. Görünüşe göre onun en azından şimdilik sahip olduğumuz verilere dayalı olarak WannaCry ile aynı yayılım yöntemini kullanıyor. WannaCry saldırısında olduğu gibi gerekli güncellemeleri ve yamaları kurulmamış olan sistemler bu saldırıya karşı savunmasız olabilir.

"NSA ARACININ İŞİ AMA PETYA SALDIRISI DEĞİL!"

Kaspersky Lab kötü amaçlı yazılım analisti Vyacheslav Zakorzhevsky ise enfeksiyonların "daha önce görmediğimiz yeni bir fidye yazılım türüne ait olduğunu açıkladı. Kaspersky’den yapılan açıklamaya göre Petya saldırısı aslında Petya kaynaklı değil. Yani saldırı Petya değil. Şirketin yaptığı açıklamaya göre farklı ülkelerden bazı büyük şirketlerin enfeksiyon rapor ettiği salgının büyüklüğü muhtemelen daha da artacak.

“Yeni saldırının tam olarak ne olduğu henüz belli değil. Bazıları için Petya varyasyonu olarak görünen (Petya.A, Petya.D veya PetrWrap) saldırı bazılarına göre WannaCry varyasyonu olabileceğini belirtti. Kaspersky Lab uzmanları yeni tehdidi araştırdıklarını ve kısa sürede somut gerçeklerle karşılaştıklarında yeni açıklamalar yapacaklarını belirtti. Çeşitli saldırı vektörlerini içeren karmaşık saldırıda net olan kurumsal ağlarda etkiyi artırmak için NSA’den sızdırılan EternalBlue istismarının kullanıldığı...”

Saldırıyla ilgili güncel durumu ve dünyada düzenlenen siber saldırıları aşağıdaki widget üzerinden takip edebilirsiniz. Canlı olarak Petya veya ExPetr saldırısıyla ilgili etkileri görebileceğiniz haritada o anda dünyanın farklı noktalarına yapılan saldırıları takip etmeniz de mümkün.

POSITIVE TECH'TEN IDS/IPS SİSTEMLERİ İÇİN İMZALAR

Tehdit gözetleme sistemi olarak Snort veya Suricata veya bunların kural setini destekleyen bir saldırı tespit ve engelleme sistemi (IDS/IPS) kullanıyorsanız Positive Tech tarafından yayınlanmış aşağıdaki imzaları sisteminize yükleyebilirsiniz.

alert tcp any any -> $HOME_NET 445 (msg: “[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool”; flow: to_server, established; content: “|FF|SMB2|00 00 00 00|”; depth: 9; offset: 4; byte_test: 2, >, 0x0008, 52, relative, little; pcre: “/\xFFSMB2\x00\x00\x00\x00.{52}(?:\x04|\x09|\x0A|\x0B|\x0C|\x0E|\x11)\x00/”; flowbits: set, SMB.Trans2.SubCommand.Unimplemented; reference: url, msdn.microsoft.com/en-us/library/ee441654.aspx; classtype: attempted-admin; sid: 10001254; rev: 2;)

alert tcp any any -> $HOME_NET 445 (msg: “[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE”; flow: to_server, established; content: “|FF|SMB3|00 00 00 00|”; depth: 9; offset: 4; flowbits: isset, SMB.Trans2.SubCommand.Unimplemented.Code0E; threshold: type limit, track by_src, seconds 60, count 1; reference: cve, 2017-0144; classtype: attempted-admin; sid: 10001255; rev: 3;)

alert tcp any any -> $HOME_NET 445 (msg: “[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool”; flow: to_server, established; content: “|FF|SMB2|00 00 00 00|”; depth: 9; offset: 4; content: “|0E 00|”; distance: 52; within: 2; flowbits: set, SMB.Trans2.SubCommand.Unimplemented.Code0E; reference: url, msdn.microsoft.com/en-us/library/ee441654.aspx; classtype: attempted-admin; sid: 10001256; rev: 2;)

alert tcp any any -> $HOME_NET 445 (msg: “[PT Open] Petya ransomware perfc.dat component”; flow: to_server, established, no_stream; content: “|fe 53 4d 42|”; offset: 4; depth: 4; content: “|05 00|”; offset: 16; depth: 2; byte_jump: 2, 112, little, from_beginning, post_offset 4; content: “|70 00 65 00 72 00 66 00 63 00 2e 00 64 00 61 00 74 00|”; distance:0; classtype:suspicious-filename-detect; sid: 10001443; rev: 1;)

alert tcp any any -> $HOME_NET 445 (msg:”[PT Open] SMB2 Create PSEXESVC.EXE”; flow:to_server, established, no_stream; content: “|fe 53 4d 42|”; offset: 4; depth: 4; content: “|05 00|”; offset: 16; depth: 2; byte_jump: 2, 112, little, from_beginning, post_offset 4; content:”|50 00 53 00 45 00 58 00 45 00 53 00 56 00 43 00 2e 00 45 00 58 00 45|”; distance:0; classtype:suspicious-filename-detect; sid: 10001444; rev:1;)

--